Lectura 11:00 min

El WannaCry y las 48 horas que el mundo miró a Telefónica

¿Cuál era la particularidad de este ataque cibernético que obligó a la empresa de telecomunicaciones más grande de España a forzar un apagón corporativo?

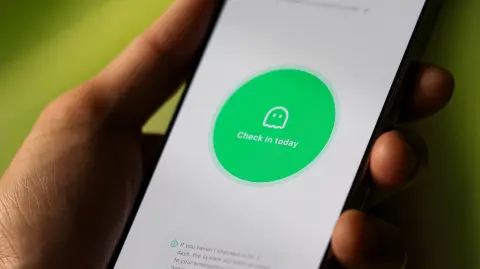

Alrededor de las 2:00 horas del viernes 12 de mayo, Miguel Ángel Rojo, director ejecutivo de la firma de ciberseguridad GoNet, recibió una llamada telefónica de su equipo que opera desde España con un mensaje que le quitaría el sueño: Se viene un tsunami". Al mismo tiempo era la media mañana en Madrid. Los 12,000 trabajadores en la sede principal de la operadora de telecomunicaciones Telefónica recibían un correo electrónico: URGENTE: APAGA TU ORDENADOR YA .

Era un aviso de la Dirección de Seguridad de la compañía en la que informaba sobre el ingreso de un malware a la red corporativa que afectaba a los datos y ficheros de las computadoras. Por favor, avisad a todos tus compañeros de la situación. Apaga el ordenador y ya no vuelvas a encenderlo hasta nuevo aviso .

Una alerta similar era replicada en los sistemas de altavoces de la compañía. Una carrera contra el tiempo había comenzado: eran las primeras etapas del ataque de ransomware WannaCry, un malware que aprovecha la vulnerabilidad MS17-010 de los sistemas Windows de las computadoras conectadas a la misma red, que no estén debidamente actualizados.

¿Cuál era la particularidad de este ataque cibernético que obligó a la empresa de telecomunicaciones más grande de España a forzar un apagón corporativo? La viralidad y rapidez de la propagación a escala internacional era motivo suficiente para aplicar estas medidas extremas, explica Diego Samuel Espitia, embajador líder de Seguridad de la firma ElevenPaths, la división de ciberseguridad de Telefónica. Y es que la infección de un solo equipo puede llegar a comprometer a toda la red corporativa, secuestrando la información de las máquinas afectadas.

NOTICIA: Corea del Norte niega haber participado en ciberataque global

Un incidente como el de WannaCry es un incidente que tiene un nivel de riesgo alto porque vas a perder información y con una frecuencia de desplazamiento del malware muy alto porque era un gusano totalmente automatizado. Debido a eso, se toman medidas acordes a ese riesgo. ¿Qué son acordes a ese riesgo? Poder cortar la cabeza del gusano lo más pronto posible , dice a El Economista.

Horas después del ataque, luego de que los medio habían ya reportado el ciberataque, el hacker Chema Alonso, director de ElevenPaths, dijo en su cuenta de Twitter que la seguridad interna de Telefónica no es una de mis responsabilidades directas. Pero todos somos parte de la seguridad . No todos coinciden en que esa fue la mejor respuesta ante el incidente.

Creo que al principio subestimaron un poco lo que se venía y no supieron actuar. Una compañía como Telefónica que tiene un departamento de seguridad, que son ElevenPath, con su súper hacker Chema Alonso, en el momento de la reacción fue un poco lamentable. No dimensionaron y no reaccionaron bien , considera Rojo.

A tres semanas del ataque que afectó a más de 200,000 computadoras de empresas e instituciones de todo el mundo -52,000 de ellas en México- el especialista opina que la comunicación a través de altavoces propició el pánico, mientras que el apagón corporativo es un lujo que no se pueden dar las empresas: no se trata de tirar de los cables al final; hay una parte de prevención, hay otra parte de acción rápida y otra parte de remediación y se debe tener completamente ubicada .

NOTICIA: Industria de seguros ve impulso a ventas por ciberataque

Pero Espitia defiende la actuación de la compañía. El hacker de ElevenPaths explica que era un malware que se comparte por la red, pero en los primeros instantes no teníamos la certeza de los mecanismos de difusión .

Había mucha tergiversación de información, no teníamos muestras y tocaba empezar a controlar de varias formas la propagación. Se toman las medidas en todos nuestros centros de operación. Cuando podemos encontrar los mecanismos de propagación y la estructura de cómo validarlo, nuestra mesa de crisis empieza a levantar operaciones dependiendo de su nivel de riesgo y mandando a cada una de las operaciones el qué hacer. Dentro de eso está mandar a revisar máquinas, confirmar parches y validar , recuerda.

Telefónica y el mundo, a contrarreloj

La carrera continuaba. El director de GoNet reconoce que a partir de la detección de un ataque de esta naturaleza, su análisis hasta la reacción pueden pasar entre 3 y 4 horas, un tiempo crítico si se considera que en la primera hora del ataque WannaCry se infectaron alrededor de 7,000 equipos alrededor del mundo.

Después del análisis de las muestras y las investigaciones se descubrió que el vector de ataque en Telefónica fue a través de correos electrónicos provenientes de un ataque de spam, informó Chema Alonso en su blog, y la vía de propagación era una vulnerabilidad que Microsoft había parchado en marzo.

NOTICIA: UNAM detectó 10 equipos afectados por WannaCry

Gina Marie Hatheway, directora del grupo de Ciberseguridad Empresarial en Microsoft Latinoamérica, dijo durante su visita a la ciudad de México que las empresas deben poner como prioridad la actualización y la aplicación de los parches de seguridad en sus sistemas. Esto quedó evidenciado con el ataque de WannaCry alrededor del mundo, pero ¿esto realmente fue el motivo por el que Telefónica fue afectado por el ataque?

Muchos de los parches que se distribuyen automáticamente dependen del reinicio de la máquina y no todos los usuarios reinician la máquina. Por eso se toman medidas de mandar a apagar máquinas o desconectar redes y poder controlar, dependiendo del nivel del ataque , dice.

Muchas veces el parche tenía problemas, y fue algo que reconoció Microsoft, tanto, que el domingo posterior al ataque saca la nueva versión de los parches. El parche tenía problemas, no en todas las máquinas se instalaba y era reconocido como malware , agrega.

Telefónica fue la primera empresa que divulgó el ataque y lo comunicó al Centro Criptográfico Nacional que conforma el Equipo de Respuesta ante Emergencias Informáticas (CERT) de España. Esta comunicación atrajo la atención a nivel global e incluso puso en tela de juicio la reputación de Chema Alonso y de la misma empresa. Pero ElevenPaths no considera a Telefónica como el paciente cero . Espitia asegura que la primera infección pudo suceder antes en Reino Unido, algo que aún no se ha confirmado.

Ya había pasado el mediodía en España cuando el CERT de aquel país publicó la alerta de WannaCry, sus mecanismos de infección así como los protocolos a seguir para evitar el ataque. En México aún no comenzaba la jornada laboral. Pero esta diferencia de horario entre Europa y América fue un punto a favor de Telefónica pues ya existía un plan de contingencia antes de que se iniciaran operaciones en México.

NOTICIA: WannaCry, llamado de urgencia para Estrategia Nacional de Ciberseguridad

A las 6 de la mañana, hora de México, ya teníamos la orden de control restrictivo de uso de dispositivos y de control de las redes porque se vio que el gusano tenía un nivel de propagación muy alto. El tiempo de respuesta va acorde a poder validar el incidente y entre más muestras, más oportunas las medidas. Como este fue un malware que se disparó muy rápido, fueron 7,000 máquinas afectadas en la primera hora en el mundo, no teníamos la capacidad de poder analizar todas las muestras mientras se propagaba por eso había que entrar a contener de una vez , recuerda Espitia.

El Economista buscó al personal de sede de la empresa en México pero las fuentes respondieron el lunes, confirmando que no tuvieron acceso a los sistemas corporativos, como medida precautoria. Esto ayudó a que la amenaza no se esparciera a las oficinas de Latinoamérica, aunque sí se registraron incidentes aislados en la región, ninguno en México, dice el investigador de ElevenPaths.

El experto explica que la separación de las redes corporativas de aquéllas que atienden a clientes y proveen servicios fue clave para que no se esparciera este ataque a los clientes de la operadora. Pero la parálisis de una empresa con 347 millones de clientes a nivel mundial no es un lujo que Telefónica estuviera dispuesta a darse por largo tiempo.

Los aprendizajes

Las medidas de reacción de la operadora quizás fueron un tanto extremas pero al final lograron contener el ataque y minimizar la afectación. Espitia asegura que sólo el 5% de las computadoras de la empresa fueron afectadas y pudieron reanudar operaciones al 100% en sólo 48 horas después del ataque, algo que otras empresas afectadas como FedEx o Renault no pueden presumir.

NOTICIA: Banxico, sin reportes de incidencias por WannaCrypt

De algo que estamos orgullosos fue nuestra capacidad de reacción, fuimos muy transparentes en reconocer que estábamos en un ataque y desplegamos la solución mucho más rápido , presume.

WannaCry dejó varios aprendizajes a Telefónica, sobre todo la validación de los procesos de aplicación de parches y actualizaciones para que una omisión, como que los usuarios no reinicien las computadoras, no deje vulnerable a una empresa trasnacional.

Miguel Ángel Rojo, de GoNet, añade: Lo que hemos aprendido es que tengo que hacer ciertos tipos de ejercicios de simulación, de qué tengo que hacer, cómo funciona mi equipo, si es sábado, si es domingo o si es un día por la mañana. Sinceramente lo que ha pasado es que en general lo hemos aprendido todos .

Pero un aspecto fundamental que reconocen los expertos es la transparencia y comunicación de los ataques, algo que se tiene que trabajar en México pues, según reconoció un representante de la Policía Científica, división de la Policía Federal, es la complejidad para que las empresas informen incidentes cibernéticos es porque anteponen la reputación.

NOTICIA: Ciberataque opaca avance de ley Fintech

Las organizaciones de todos los niveles tienen que entender que la única forma de protegernos de un impacto como el generado por Wannacry a nivel global es que las empresas entiendan que más allá de su reputación, y que entiendan que parte de la reputación es entregar la información y ser transparente como lo fuimos nosotros , dice Espitia.

Si no se hubiera salido de forma transparente esos anuncios, es posible que fuera la hora en que no supiéramos cómo empezar a detenerlo porque no habría muestras, porque iban cayendo máquinas y nadie sabía lo que pasaba; porque si no hubiéramos salido a decir y a contrarrestar, se hubiera propagado por todas nuestras operaciones, y que fue lo que le sucedió a otras empresas , agrega.

Y estos aprendizajes serán de vital importancia en un futuro donde se espera un mayor volumen de ataques siguiendo el mismo modus operandi. Una de las principales advertencias llega en voz de Camilo Gutierrez, Jefe de Laboratorio de ESET Latinoamérica: "El caos que siguió a la propagación global de WannaCry parece haber motivado a otros cibercriminales a aumentar sus esfuerzos y pensar en nuevas variantes de propagación. Así aparecieron otras amenazas que imitan los vectores de propagación de WannaCry".

"Toda esta situación pone nuevamente en evidencia la importancia de seguir medidas de seguridad para evitar ser víctima de los ciberdelincuentes. Entre ellas es necesario que los usuarios mantengan todos sus sistemas operativos actualizados, poseer una solución de seguridad confiable con múltiples capas de protección para protegerte de distintos tipos de amenazas, realizar periódicamente backup de información y almacenar esas copias de respaldo en un disco externo o cualquier otro lugar que esté aislado y no sea alcanzado por un eventual incidente, entre otra medidas preventivas", agrega el experto de ESET Latinoamérica.

julio.sanchez@eleconomista.mx

mfh