Lectura 4:00 min

Sistema de conexión al SPEI, atacado cinco veces: Banxico

Los análisis confirman que la vulnerabilidad pudo iniciar en los sistemas desarrollados por un tercero; el funcionamiento de los aplicativos es responsabilidad de cada institución financiera.

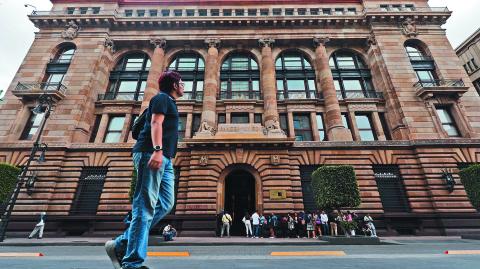

Foto EE: Adriana Hernández

Son cinco los ciberataques confirmados hasta ahora por el Banco de México (Banxico) a participantes del sistema financiero.

Cuatro de ellos se efectuaron entre el 17, 24 y 26 de abril. El más reciente se completó el 8 de mayo. Y un solo día, el martes 24 de abril, los atacantes violaron dos veces la conexión al Sistema de Pagos Electrónicos Interbancarios (SPEI).

De acuerdo con la actualización del incidente de seguridad, reportado por Banco de México, “todos los ataques se presentaron en los aplicativos que usan los participantes afectados para preparar las órdenes de transferencia y conectarse al SPEI”.

En un informe divulgado porla autoridad monetaria, a 37 días del primer ataque, precisaron que suman 48 los participantes del sector financiero que han migrado sus operaciones a un sistema alterno de conexión SPEI. Esto es lo que ha propiciado la lentitud de algunas órdenes de transferencias y pago, afirmó la autoridad.

El banco central aclaró que hasta ahora los análisis confirman que la vulnerabilidad que originó el evento de ciberseguridad pudo iniciar en los sistemas desarrollados por un tercero, o “en la infraestructura donde fue instalado”.

Una vulnerabilidad es una “puerta abierta” en el aplicativo o en la infraestructura donde opera, por donde entraron los delincuentes para hacer el ataque, explicaron las autoridades.

Hasta la semana pasada, se sabía que eran “poco más de 20” los participantes que operaban en un sistema alterno de conexión y que la vulnerabilidad probablemente estaba sólo en el aplicativo de las instituciones hacia el SPEI.

Atacados, los que operan 7% de órdenes al SPEI

En la actualización de la información, disponible en el micrositio del SPEI que está en la página del Banco de México, dijeron que las cinco instituciones directamente atacadas generan 7.64% de las operaciones totales del SPEI.

Ellas, junto con las que tienen perfil de riesgo por contar con el mismo proveedor del aplicativo, o bien con el mismo fallo en la infraestructura donde corre, y que deben usar sistema alterno de conexión al SPEI, representan 28.8% de las operaciones totales en el sistema. El resto son instituciones con proveedor externo no afectadas, que operan 14.67% de las transacciones totales.

Por su parte, las no afectadas con aplicativos de desarrollo propio representan 56.53% de las operaciones totales del SPEI.

No certifican a proveedores

“Banco de México no certifica o valida a los proveedores de este tipo de servicios”, destacaron.

En la mayoría de los casos, los participantes recurren a proveedores externos para realizar la conexión entre sus sistemas centrales y la infraestructura del Banxico y enfatiza que el funcionamiento de dichos aplicativos “es responsabilidad de cada participante”.

Explicaron que se ha mantenido un soporte técnico reforzado las 24 horas del día, los siete días de la semana y se exigió a los proveedores de servicios de conexión al SPEI que incorporen controles adicionales en sus aplicativos”.

Adicionalmente, detallan que solicitaron a los participantes hacer un análisis profundo de sus infraestructuras para detectar software durmiente, es decir, un programa que no esté en ejecución y que al activarse pueda generar algún ataque renovado.

El modus operandi

En el documento, el Banco de México resumió los sucesos operativos de SPEI entre abril y mayo.

El ataque consistió en la fabricación o inyección de órdenes de transferencia apócrifas en los sistemas de los participantes donde se procesan las instrucciones de pago. El modus operandi identificado hasta el momento es el siguiente:

1. Los atacantes vulneran la infraestructura tecnológica de los participantes (instituciones financieras) y generan en sus sistemas órdenes de transferencias ilegítimas, con cargo a las cuentas de los participantes en alguna etapa del proceso previa a su conexión al SPEI.

2. Las órdenes de transferencias siempre incluyen el número de la cuenta emisora y de la receptora. Las generadas ilegítimamente tienen cuentas emisoras inventadas y no corresponden a ningún cliente. Pero las receptoras sí son reales. En esta etapa del proceso no había controles para asegurar que dichas órdenes fueran legítimas.

3. Los sistemas de los participantes atacados firmaron y enviaron al SPEI las órdenes de transferencia validadas como si fueran legítimas.

4. El SPEI, al recibir las órdenes de transferencias, revisa que estén firmadas por los participantes, las procesa y abona el monto respectivo en la cuenta que la lleva al participante receptor.

5. Al recibir el SPEI, el participante confirma la liquidación, y a su vez hace el abono en la cuenta del cliente receptor (en este caso, la cuenta especificada en la orden de transferencia de pago ilegítima).

6. Finalmente, los recursos ilegítimos son retirados mediante disposiciones de efectivo.